![]()

Introducción

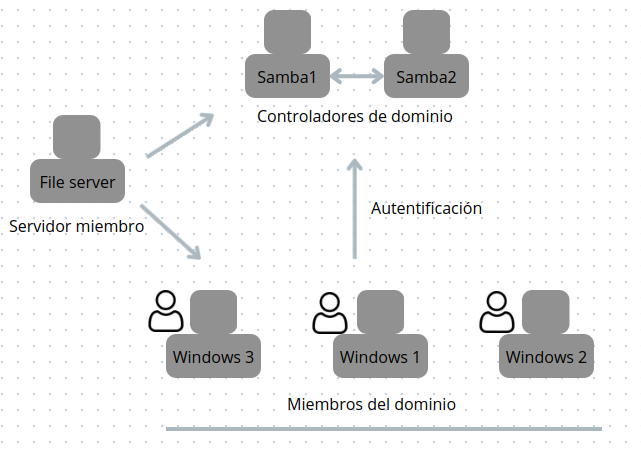

Samba [1] es un proyecto de código abierto que permite implementar un directorio activo para que usuarios sentados en estaciones de trabajo tipo Windows puedan unirse a un dominio de autentificación. Aunque se trata de un proyecto impulsado por una comunidad de voluntarios, también recibe apoyo de empresas como ServNet GmbH, Redhat, e incluso el mismo Microsoft. La figura 1 muestra un esquema general donde participan, controladores de dominio, servidores miembros del dominio compartiendo archivos, y usuarios ocupando estaciones de trabajo Windows que pretenden autentificarse en el dominio.

Fig 1. Esquema general de directorio activo basado en el proyecto Samba

Los controladores de dominio basados en Samba comparten una base de datos de usuarios con sus credenciales, y PCs unidas previamente al dominio. Samba puede ser instalado en uno, dos o más servidores virtuales. De esta forma todos los controladores de dominio sincronizan la base de datos de usuarios y PCs. De manera que si falla algún controlador, siempre habrá otro donde tanto los usuarios como las PCs puedan utilizar para la autentificación.

El directorio activo con Samba también puede ser utilizado para la autentificación de usuarios en terceros sistemas. Sólo basta con que el sistema permita ser integrado con un Directorio Activo tradicional. Así, cuando los usuarios intenten entrar con sus credenciales en dicho sistema, éste envía las credenciales por detrás a los controladores de dominio para que acepten o no al usuario en cuestión.

Instalación

Para instalar un controlador de dominio basado en Samba puedes seguir las guías de instalación que aparecen en la wiki oficial del proyecto [2]

Compartición de ficheros

Existe un role adicional que es el de servidor miembro. Un servidor miembro pertenece al dominio pero no contiene la base de datos de usuarios y PCs. Se suelen utilizar o para realizar autentificaciones de usuarios contra los controladores de dominio, a nivel del sistema de archivos. Se utiliza con frecuencia para compartir directorios (file server) a los usuarios del dominio. En el esquema de la figura 1, existe un file server que tiene creados directorios compartidos. Esos directorio están restringidos con permisos otorgados a distintos usuarios y grupos preexistentes en el dominio. De manera que sólo ellos pueden tener acceso de lectura o escritura. Cuando un usuario inicia sesión en una estación de trabajo, lo debe hacer con las credenciales de su cuenta en dicho dominio, y al acceder a dichos directorios compartidos ya tendrá de forma explícita los permisos correspondientes. Por tanto podemos afirmar que este es un mecanismo de autentificación integrada, ya que el usuario sólo tiene que iniciar sesión una vez en su PC y ya puede intentar el acceso a los directorios sin tener que escribir su clave nuevamente.

Autentificación con otros sistemas

Además de esto, el dominio o directorio activo, puede utilizarse para que terceras aplicaciones o sistemas se autentifiquen contra él. Por ejemplo, podemos hacer que un Proxmox VE, un sistema de gestión de tickets de TI GLPI, u otra aplicación propia de la organización sea capaz de comprobar contra el directorio las credenciales de los usuarios que intentan entrar a estos sistemas. El directorio se comporta como un sistema de autentificación LDAP. Existe mucha documentación sobre cómo hacerlo.

Aplicación de políticas de grupo

También es posible aplicar políticas para grupos de PCs, o de usuarios, que inician sesión desde una PC o servidor en el dominio, siempre que lo hagan utilizando un sistema operativo Windows. Entiéndase por políticas la ejecución de un script, la copia de un fichero de fondo para la imagen del escritorio, el establecimiento del servidor de tiempo o de actualizaciones, etc. Las políticas son un aliado eficaz para mejorar la seguridad y la operatividad en una red basada en dominios de directorio activo.

Acceso remoto a las estaciones de trabajo

El acceso a las estaciones de trabajo se hace más fácil bajo un esquema de dominio. Esto se debe a que los especialistas de TI pudieran entrar a trabajar en las estaciones utilizando las mismas credenciales que usan para su trabajo cotidiano, siempre que se establezcan previamente privilegios administrativos en dichas estaciones. Dichas credenciales deben tener una política de cambio periódica y de fortaleza o complejidad para hacer más difícil su adquisición por parte de usuarios mal intencionados. De no existir un esquema de dominio, los especialistas tendrían que utilizar las cuentas de administración local de cada estación de trabajo. Esto último es muy desfavorable puesto que implica que estas cuentas sean compartidas entre varios especialistas y ante un evento de seguridad no se sabría quien las utilizó.

Resumen

Un directorio activo basado en controladores de dominio Samba, es una buena opción que conjuga las múltiples facilidades que existen bajo un esquema de dominio de Microsoft, con la posibilidad de hacerlo con software de código abierto sin incurrir en costosas licencias para los productos utilizados.

Referencias

[1] Sitio oficial de Samba: http://www.samba.org

[2] Wiki oficial del proyecto: https://wiki.samba.org/index.php/Main_Page